Běžné výzvy, kterým Metasploit čelí

1. Problémy s instalací a nastavením

Jednou z prvních výzev, kterým čelí mnoho uživatelů, je postup instalace a nastavení. Metasploit spoléhá na různé závislosti, které vyžadují přesnou konfiguraci. Pokud toto nastavení není provedeno správně, může to mít za následek různé problémy, včetně absence modulů nebo komponent, které nefungují tak, jak bylo zamýšleno.

Řešení:

Ověřte závislosti : Ujistěte se, že všechny potřebné závislosti jsou nainstalovány a udržovány aktuální. Oficiální dokumentace Metasploit nabízí podrobný seznam předpokladů, které jsou přizpůsobeny různým operačním systémům. Proveďte úplnou aktualizaci a upgrade svého systému Linux pomocí následujícího příkazu:

sudo apt aktualizace -a && sudo vhodný upgrade -a && sudo apt dist-upgrade -a

Použijte penetrační účel Linux Distro : Chcete-li zefektivnit proces nastavení, zvažte použití distribuce Penetration Linux, jako je Kali Linux, která je dodávána s předinstalovaným Metasploit.

2. Chyby připojení k databázi

Metasploit spoléhá na databázi, která ukládá informace o cílech, zranitelnostech a datech relací. Problémy s připojením k databázi mohou bránit vašemu pracovnímu postupu testování.

Řešení:

Konfigurace databáze : Ujistěte se, že nastavení databáze v Metasploit je správně nakonfigurováno. Znovu zkontrolujte přihlašovací údaje, adresy hostitelů a porty.

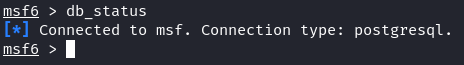

Údržba databáze : Pravidelně udržujte databázi spuštěním příkazu „db_status“, abyste zkontrolovali stav připojení.

3. Problémy s kompatibilitou modulů

Moduly Metasploit jsou klíčové pro úspěšné využití. Problémy s nekompatibilitou mohou nastat při použití modulů, které neodpovídají konfiguraci cílového systému.

Řešení:

Ověření modulu : Vždy ověřte kompatibilitu modulů s cílovým systémem. Pomocí příkazu „check“ ověřte, zda je konkrétní modul vhodný pro cíl.

Přizpůsobení modulu : V případě potřeby upravte stávající moduly nebo si vytvořte vlastní, aby vyhovovaly cílovému prostředí.

4. Firewall a antivirové rušení

Firewally a antivirový software mohou blokovat provoz Metasploit a zabránit úspěšnému zneužití.

Řešení:

Šifrování užitečného zatížení : Použijte šifrovací a matovací techniky, abyste se vyhnuli detekci bezpečnostním softwarem.

Skenování portů : Použijte nástroje jako Nmap k provedení tajného skenování portů před spuštěním Metasploit, abyste neupozorňovali na své aktivity.

5. Problémy se stabilitou relace

Po úspěšném provedení exploitu je udržování stabilní relace zásadní pro aktivity po zneužití. Ztráta relace může narušit váš postup.

Řešení:

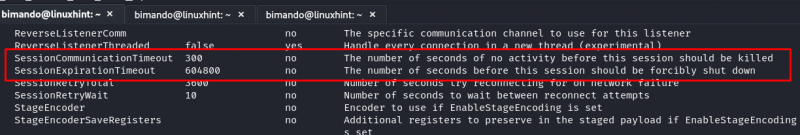

Session Keep-Alive : Nakonfigurujte nastavení zachování relace, abyste zajistili stabilní připojení. Metasploit nabízí pokročilé možnosti udržování relací nastavením hodnot „SessionCommunicationTimeout“ a „SessionExpirationTimeout“ na delší. Chcete-li zobrazit pokročilé možnosti v oknech msfconsole, zadejte následující:

msf > zobrazit pokročilé

Toto pokročilé nastavení má výchozí hodnoty, které si můžete přizpůsobit. Chcete-li rozšířit hodnoty „SessionCommunicationTimeout“ a „SessionExpirationTimeout“, stačí zadat následující:

msf > soubor SessionCommunicationTimeout < vyšší hodnotu >msf > soubor SessionExpirationTimeout < vyšší hodnotu >

Pivoting relace : Implementujte techniky otáčení relace, abyste zachovali přístup, i když dojde ke ztrátě počáteční relace.

6. Selhání zneužívání

Navzdory pečlivému plánování ne všechny pokusy o využití uspějí. Pochopení, proč se zneužití nezdařilo, je zásadní pro efektivní řešení problémů.

Řešení:

Analýza protokolu : Analyzujte protokoly Metasploit pro chybové zprávy a rady, proč se exploit nezdařil. Protokoly mohou poskytnout cenné informace o tom, co se pokazilo.

Alternativní využití : Pokud jeden exploit selže, zvažte vyzkoušení alternativních exploitů nebo různých vektorů útoku.

7. Intenzita zdrojů

Metasploit může být náročný na zdroje, což vede ke zpomalení nebo zhroucení systému, zejména během rozsáhlých skenování nebo útoků.

Řešení:

Správa zdrojů: Přidělte Metasploitu dostatečné systémové prostředky (CPU, RAM), abyste zabránili vyčerpání zdrojů. Zvažte spuštění Metasploit na vyhrazených strojích nebo virtualizovaných prostředích.

Škrcení : Použijte možnosti omezení k omezení rychlosti pokusů o využití a snížení zatížení cílového systému.

Závěr

V oblasti penetračního testování je zvládnutí Metasploitu cestou plnou výzev a triumfů. Tato příručka poskytla vhled do běžných problémů, se kterými se setkáváme během penetračního testování s Metasploit, a nabídla praktická řešení, jak je překonat. Pamatujte, že odstraňování problémů je základní dovedností každého profesionála v oblasti kybernetické bezpečnosti. Díky neustálému vylepšování svých schopností pro odstraňování problémů budete lépe vybaveni pro navigaci ve složitém světě etického hackování a zabezpečení digitální krajiny.